Técnicas de Investigação Forense em e-mail:

Casos e aplicações

Por Vinícius Machado de Oliveira

Este artigo tem como objetivo dissertar sobre como pode proceder uma Investigação Forense em e-mail em casos de fraudes na internet e como a Forense Digital pode auxiliar na elucidação de crimes virtuais.

A Forense Digital abrange, dentre outras, questões relacionadas a cybercrimes, ou seja, crimes realizados através da internet. Estudando como coletar evidências de crimes e violações, analisar e documentar casos, esta ciência, relativamente nova aqui no Brasil, segue as principais metodologias internacionais usadas e adotadas por todos os países do mundo na investigação de crimes e delitos comuns. Saiba mais sobre forense digital neste artigo.

Quando um e-mail se torna a cena de um crime

Em função do grande volume de comunicações que se realizam através de e-mails, diversas situações podem tornar estas mensagens em evidências digitais, tais como mensagens com conteúdo difamatório, chantagens, golpes, ameaças e assédios, frequentemente enviadas por meio de remetentes anônimos ou falsos.

Nestas situações pode se fazer necessária a realização de uma investigação Forense, que possa auxiliar a indicar possíveis responsáveis pela autoria das mensagens.

- Calúnia: Afirmar que a vítima praticou algum fato criminoso. Um exemplo comum é o caso de mensagens deixadas no perfil de um usuário do Facebook ou outro site de relacionamento que imputa a ele a prática de determinado crime, como por exemplo, que certa pessoa praticou um furto ou um estupro. A pena para este tipo de delito é de detenção de seis meses a dois anos e multa.

- Difamação: Propagar fatos ofensivos contra a reputação da vítima. O estudante que divulgou no Twitter que determinado empresário foi visto saindo do motel acompanhado da vizinha praticou o crime de difamação. Mesmo que o estudante provar que realmente o empresário foi visto no local, o crime subsistirá, pois independe do fato ser verdadeiro ou falso, o que importa é que prejudique a reputação da vítima. O delito tem uma pena de detenção de três meses a um ano e multa.

- Injúria: Ofender a dignidade ou o decoro de outras pessoas. Geralmente se relaciona com xingamentos, exemplo, escrever no Facebook da vítima ou publicar na Wikipédia que ela seria prostituta, vagabunda e dependente de drogas. Também comete este crime aquele que filma a vítima sendo agredida ou humilhada e divulga no Youtube. A pena é de detenção e varia entre um a seis meses ou multa. Se a injúria for composta de elementos relacionados com a raça, cor, etnia, religião, origem ou condição de pessoa idosa ou portadora de deficiência o crime se agrava e a pena passa a ser de reclusão de um a três anos e multa.

- Ameaça: Ameaçar a vítima de mal injusto e grave. É corriqueiro a vítima procurar a Delegacia de Polícia para informar que recebeu e-mails, mensagens via Skype ou telefonemas com ameaças de morte. A pena consiste na detenção de um a seis meses ou multa.

- Constrangimento ilegal: Em relação ao Cyberbullyng, o crime de constrangimento ilegal pode ocorrer se for feita uma ameaça para que a vítima faça algo que não deseja fazer e que a lei não determine, por exemplo, se um garoto manda uma mensagem instantânea para a vítima dizendo que vai agredir um familiar dela caso não aceite ligar a câmera de computador (webcam). Também comete este crime aquele que obriga a vítima a não fazer o que a lei permita, como no caso da garota que manda um e-mail para uma conhecida e ameaça matar seu cachorro caso continue a namorar o seu ex- A pena para este delito é a detenção de três meses a um ano ou multa.

- Falsa identidade: Ação de atribuir-se ou atribuir a outra pessoa falsa identidade para obter vantagem em proveito próprio ou de outro indivíduo ou para proporcionar algum dano. Tem sido frequente a utilização de fakes em sites de relacionamentos, como no caso de uma mulher casada que criou um fake para poder se passar por pessoa solteira e conhecer outros homens. Também recentemente uma pessoa utilizou a foto de um desafeto para criar um perfil falso no Facebook, se passou por ele e começou a proferir ofensas contra diversas pessoas, visando colocar a vítima em uma situação embaraçosa. A pena prevista para este tipo de ilícito é de três meses a um ano ou multa se o fato não for considerado elemento de crime mais grave.

- Molestar ou perturbar a tranquilidade: Neste caso não há um crime e sim uma contravenção penal que permite punir aquele que passa a molestar ou perturbar a tranquilidade de outra pessoa por acinte ou motivo reprovável, como por exemplo, nos casos em que o autor passa a enviar mensagens desagradáveis e capazes de incomodar a vítima. Recentemente ocorreu um caso de um indivíduo que passava o dia inteiro realizando ligações telefônicas e enviando centenas de mensagens SMS com frases românticas para a vítima. O caso foi esclarecido e o autor foi enquadrado nesta contravenção penal. A pena para essa figura delitiva é de prisão simples, de quinze dias a dois meses ou multa.

Na prática destes crimes praticados pela internet não são sinônimo de impunidade, muito pelo contrário, a Polícia Civil e a Polícia Federal possuem instrumentos adequados e profissionais capacitados para que, por intermédio das investigação criminal, a autoria e a materialidade sejam comprovadas. Técnicas de Investigação Forense em e-mail

A composição de um e-mail

A RFC-2822 define o formato padrão para mensagens de texto (e-mail). Toda a mensagem de correio eletrônico consiste basicamente de duas seções:

· HEADER: é estruturado em campos que contém o remetente, destinatário e outras informações sobre a mensagem, com inclusive IP e caminho da mensagem até o servidor local do usuário.

· BODY: corpo da mensagem, onde estão os anexos e o que foi escrito.

A maneira mais eficaz e pratica em rastrear um e-mail é analisar seu cabeçalho de e-mail. A maioria dos investigadores de Cybercrimes utilizam os cabeçalhos de e-mail para investigar práticas delituosas e coletar as provas necessárias para comprová-las.

Cabeçalhos de e-mail são automaticamente gerados e incorporados em uma mensagem de e-mail, tanto durante a composição quanto durante a transferência entre sistemas. Eles não só contêm informações valiosas sobre a origem do e-mail, mas também representam o caminho exato por ela tomadas.

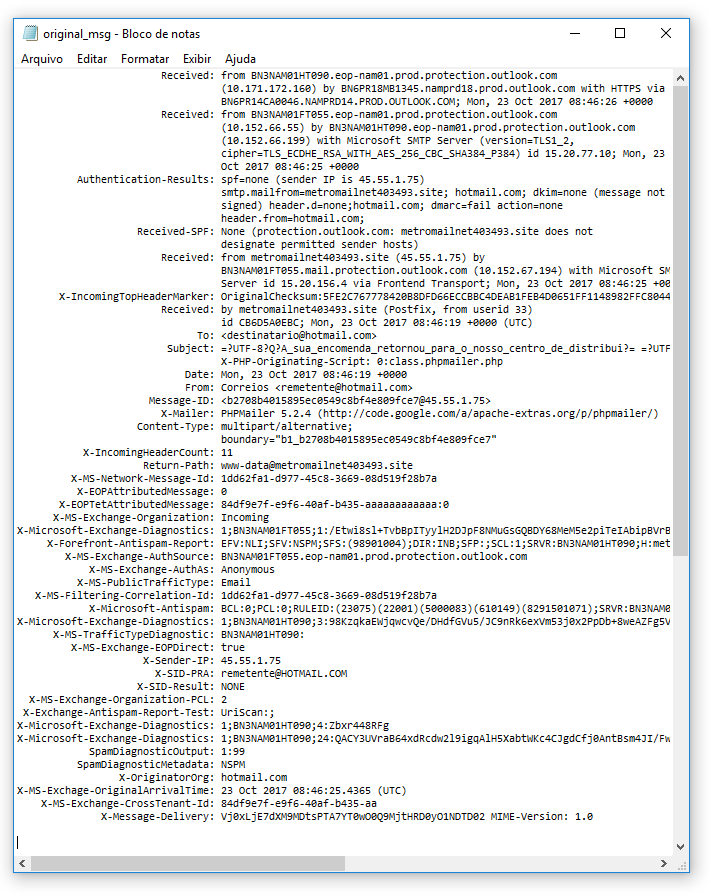

Para realizar a identificação da fonte de um e-mail, através da análise Forense faz-se necessário realizar a engenharia reversa do caminho percorrido por ele. A seguir veremos um cabeçalho de e-mail completo, originado de uma mensagem recebida através de uma tentativa de Phishing no qual o remetente encaminha uma mensagem de e-mail tentando de “passar” pelos Correios, ao qual na ilustração eu substituí a identificação do remetente e destinatário por motivos de preservação das partes, e o utilizaremos para descrever os campos mais comuns nas mensagens de e-mail e o seu significado: Técnicas de Investigação Forense em e-mail

· From: Contém o endereço do suposto remetente, porém este campo pode ser fraudado;

· To: Contém o endereço do destinatário;

· Subject: Contém o assunto da mensagem;

· Date: Contém a data/hora em que a mensagem é submetida ou escrita, dependendo do sistema utilizado;

· Return-Path: Pode ser incluída para identificar um caminho de volta ao remetente;

· Replay-to: Endereço de e-mail para onde as respostas dever ser enviadas;

· Received: indica a procedência (pelo endereço IP), a data e a hora em que a mensagem foi recebida e, eventualmente, a auto identificação do transmissor (HELO/EHLO). Pelos vários campos Received: presentes em um cabeçalho é possível verificar o caminho que a mensagem percorreu, porém só é realmente confiável o Received: mais recente, pois ele foi inserido pelo MTA que está sob o controle do administrador;

· Message-ID: Identificador único da mensagem

Figura 1 – Cabeçalho de e-mail

Coleta Forense do e-mail

Afim de realizar uma coleta Forense de um e-mail visando preservar a integridade da evidência, deve-se adotar procedimentos operacionais padrão para a coleta das provas e indícios de crimes cibernéticos, como forma de permitir a materialidade do delito e desta forma tornar a atuação destas instituições mais eficaz e livre de eventuais questionamentos jurídicos. Técnicas de Investigação Forense em e-mail

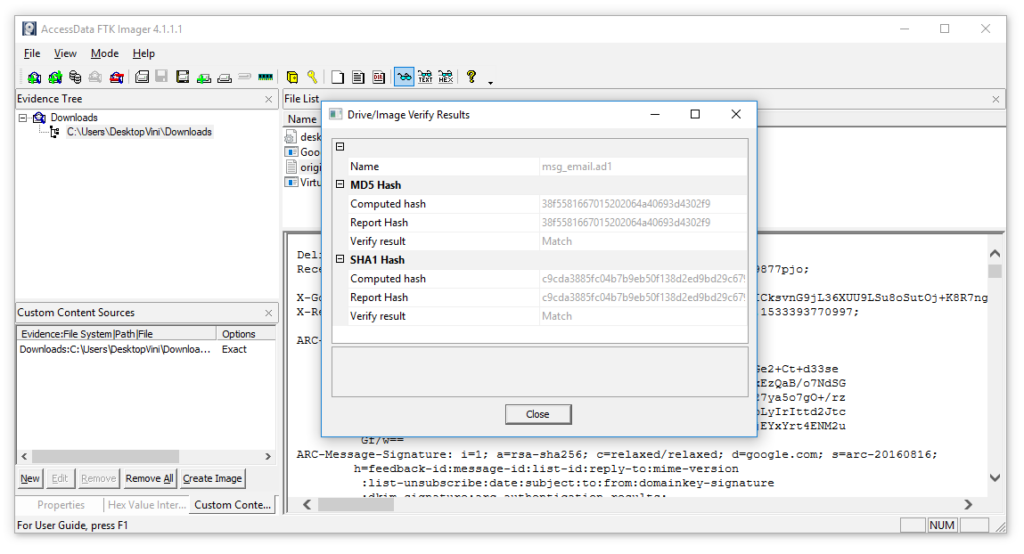

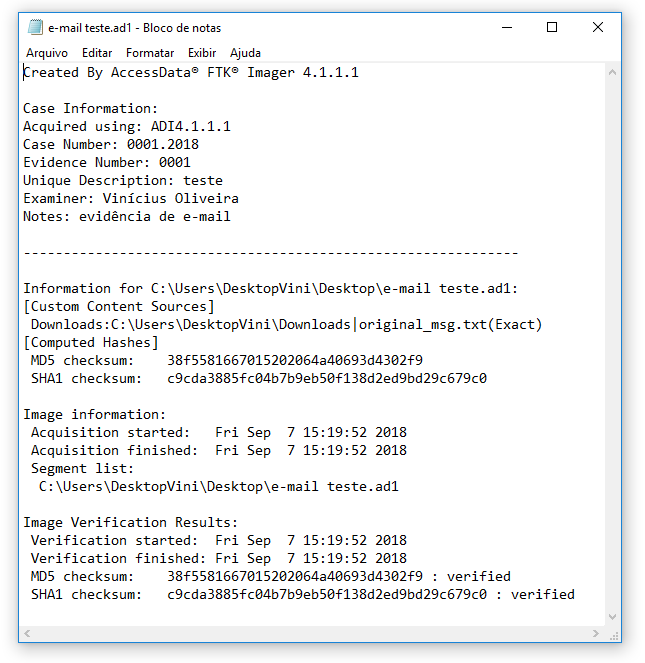

O Software FTK Imager nos permite a coleta Forense da mensagem de e-mail, assim como nos possibilitar gerar arquivo específico do e-mail investigado contendo os Hashes para o arquivo gerado e data de aquisição da evidência afim de preservarmos a evidência.

Figura 2 – Coleta de e-mail através do software FTK Imager

Figura 3 – Relatório do arquivo gerado pelo software FTK Imager

Não sendo possível a vítima manualmente efetuar a coleta da mensagem de e-mail. É possível registrar uma Ata Notarial em um cartório de notas, onde o tabelião em conjunto com a vítima deverá promover o acesso e a impressão do conteúdo criminoso, não se esquecendo de clicar em ver cabeçalho completo (ou exibir código fonte da mensagem). Em seguida o referido tabelião deve elaborar a Ata Notarial sobre o fato. Ao final desta atividade o mesmo deverá elaborar um relatório informando os procedimentos adotados.

Análise Forense do e-mail

Técnicas de Investigação Forense em e-mail

Posteriormente a coleta da mensagem de e-mail, partirmos para a fase da análise Forense e tentativa de identificação do remetente.

Na eventualidade em termos alguma dificuldade na identificação das informações no cabeçalho do e-mail investigado, poderemos fazer uso de vários serviços na internet que identificam endereços IP de mensagens.

Então, um dos mais conhecidos e que facilita bastante o trabalho de identificação de IP em e-mails pode ser acessado pelo link a seguir. É conveniente destacar que a obtenção de cabeçalhos (header) em serviços de webmail pode variar entre cada provedor deste tipo de serviço.

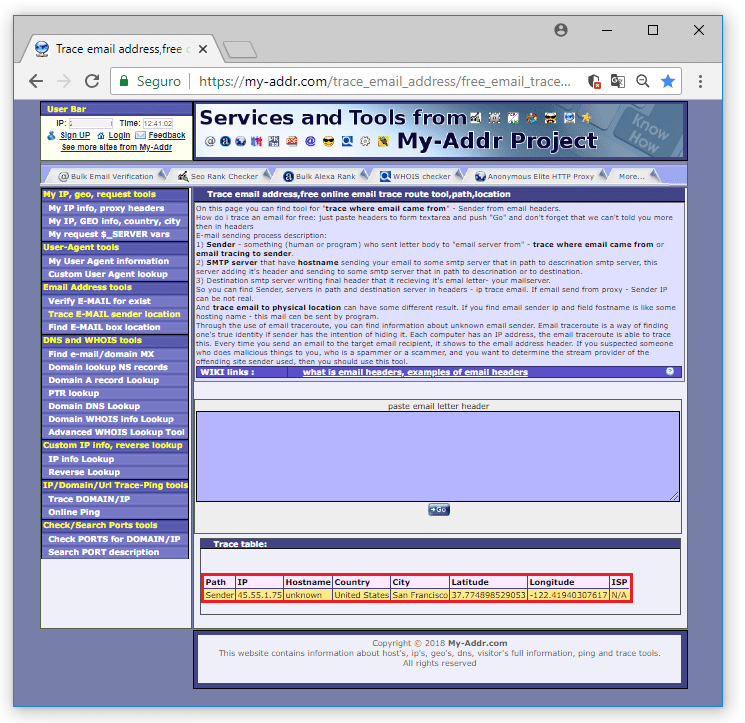

https://my-addr.com/trace_email_address/free_email_trace_route/online_email_trace_route_tool.php

Figura 4 – Identificação do Provedor de Internet utilizado para o envio do e-mail

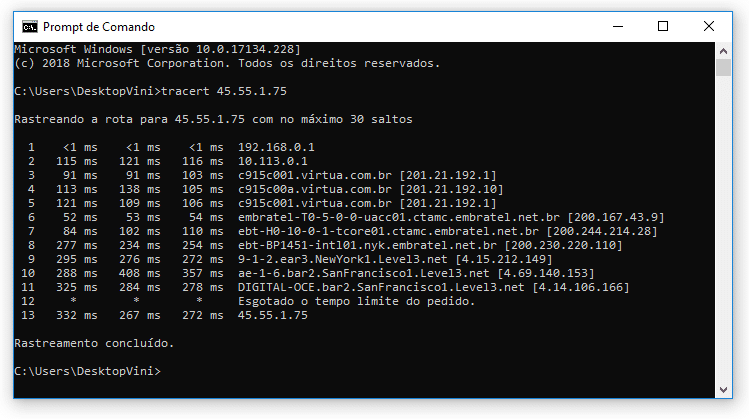

Através da identificação do endereço de IP do provedor de internet utilizado pelo remetente da mensagem, podemos através do comando Tracert via linda de comando no Windows, além de confirmar a operacionalidade do servidor de envio, rastrear o caminho que um pacote IP faz até o seu destino (45.55.1.75).

Figura 5 – Comando Tracert via linha de comando no Windows

Processo Judicial

Técnicas de Investigação Forense em e-mail

Conforme terminologia proposta por Emerson Wendt, mestre em Direito e especialista em crimes Cybernéticos, e diretor do Departamento Estadual de Investigações do Narcotráfico do Rio Grande do Sul (Denarc), a necessidade em definirmos como “Fontes de Conteúdo Fechadas” este tipo de investigação, uma vez que para identificarmos o indivíduo, necessitamos de autorização judicial, pois o dado disponível é de caráter restrito a entidades públicas e/ou privadas.

Com base nas informações coletadas através da análise do e-mail, é encaminhado um processo judicial para que o Juiz determine que a hospedagem forneça os endereços IP, data e hora das conexões utilizadas para gravar a referida mensagem falsa.

Uma vez que a empresa responsável pela hospedagem forneça tais dados, será a vez de identificar quem são as empresas responsáveis pelas conexões, tais como Vivo, Tim, Telemar, etc. Uma nova determinação judicial solicitará que estas empresas forneçam os dados dos clientes responsáveis pelas conexões, incluindo dados de identificação e localização do responsável pela mensagem de e-mail.

Referências

Técnicas de Investigação Forense em e-mail

WENDT, E.; CASELLI, G.; BARRETO, A. Investigação Digital em Fontes Abertas. Rio de Janeiro: Brasport, 2017.

Franco, D. et al Tratado de Computação Forense. Campinas: Milennium, 2016.

Crime cibernético não é sinônimo de impunidade – Disponível em: <https://www.conjur.com.br/2011-mai-15/policia-possue-ferramentas-investigar-crime-internet> Acesso em 07 SET 2018.

Rastreamento de e-mails – componentes da mensagem – Disponível em: <http://www.infocrime.com.br/tag/header> Acesso em 07 SET 2018.

Análise Forense de um cabeçalho de e-mail – Disponível em: <https://geovaneroberto.wordpress.com/2011/12/19/analise-forense-de-um-cabecalho-de-e-mail> Acesso em 07 SET 2018.

Trace e-mail Address – Disponível em: < https://my-addr.com/trace_email_address/free_email_trace_route/online_email_trace_route_tool.php> Acesso em 08 SET 2018.

Técnicas de Investigação ForensVinícius Machado possui mais de 15 anos atuando em Tecnologia da Informação, Graduado em Gestão em Tecnologia da Informação, Formado em Fundamentos de Forense Digital pela Academia, já está matriculado no Treinamento de Forense em Dispositivos Móveis na AFD.